En informática y telecomunicación, un protocolo de comunicaciones es

un conjunto de reglas y normas que permiten que dos o más entidades

de un sistema de comunicación se comuniquen entre ellos para

transmitir información por medio de cualquier tipo de variación de

una magnitud física. Se trata de las reglas o el estándar que define

la sintaxis, semántica y sincronización de la comunicación, así como posibles

métodos de recuperación de errores. Los protocolos pueden

ser implementados por hardware, software,o una combinación de ambos.

Por ejemplo, el protocolo sobre palomas mensajeras permite definir la forma

en la que una paloma mensajera transmite información de una ubicación

a otra, definiendo todos los aspectos que intervienen en la comunicación:

tipo de paloma, cifrado del mensaje, tiempos de espera antes de dar

la paloma por 'perdida' y cualquier regla que ordene y mejore la comunicación.

En el caso concreto de las computadoras, un protocolo de comunicación,

también llamado en este caso protocolo de red, define la forma en la

que los distintos mensajes o tramas de bit circulan

en una red de computadoras. Así, son protocolos de red Ethernet, TCP/IP...

Propiedades Típicas

Si bien los protocolos pueden variar mucho en propósito y sofisticación,

- Detección de la conexión física subyacente (con cable o inalámbrica),

- o la existencia de otro punto final o nodo.

- Negociación de varias características de la conexión.

- Cómo iniciar y finalizar un mensaje.

- Procedimientos en el formateo de un mensaje.

- Qué hacer con mensajes corruptos o formateados incorrectamente (corrección de errores).

la mayoría especifica una o más de las siguientes propiedades:

- Cómo detectar una pérdida inesperada de la conexión, y qué hacer entonces.

- Terminación de la sesión y/o conexión.

Los protocolos de comunicación permiten el flujo información entre equipos que manejan

lenguajes distintos, por ejemplo, dos computadores conectados en la misma red pero

con protocolos diferentes no podrían comunicarse jamás, para ello, es necesario que

ambas "hablen" el mismo idioma.

El protocolo TCP/IP fue creado para las comunicaciones en Internet.

Para que cualquier computador se conecte a Internet es necesario que tenga instalado

este protocolo de comunicación.

- Estrategias para mejorar la seguridad (autenticación, cifrado).

- Cómo se construye una red física.

- Cómo los computadores se conectan a la red.

Nivel de astracción

En el campo de infromatica, los protocolos se pueden dividir en varias categotias .

Una de las clasificaciones más estudiadas es la OSI.

Según la clasificación OSI, la comunicación de varios dispositivos ETD se puede estudiar

dividiéndola en 7 niveles, que son expuestos desde su nivel más alto hasta el más bajo

| Nivel | Nombre | Categoría |

|---|

| Capa 7 | Nivel de aplicación | Aplicación |

| Capa 6 | Nivel de presentación |

| Capa 5 | Nivel de sesión |

| Capa 4 | Nivel de transporte |

| Capa 3 | Nivel de red | Transporte

de datos |

| Capa 2 | Nivel de enlace de datos |

| Capa 1 | Nivel físico |

A su vez, esos 7 niveles se pueden subdividir en dos categorías, las capas superiores

y las capas inferiores. Las 4 capas superiores trabajan con problemas particulares

a las aplicaciones, y las 3 capas inferiores se encargan de los problemas

pertinentes al transporte de los datos.

Otra clasificación, más práctica y la apropiada para TCP/IP, podría ser ésta:

| Niveles |

|---|

| Capa de aplicación |

| Capa de transporte |

| Capa de red |

| Capa de enlace de datos |

| Capa física |

Los protocolos de cada capa tienen una interfaz bien definida. Una capa generalmente

se comunica con la capa inmediata inferior, la inmediata superior, y la capa

del mismo nivel en otros computadores de la red.

Esta división de los protocolos ofrece abstracción en la comunicación.

Una aplicación (capa nivel 7) por ejemplo, solo necesita conocer cómo comunicarse

con la capa 6 que le sigue, y con otra aplicación en otro computador (capa 7).

No necesita conocer nada entre las capas de la 1 a la 5.

Así, un navegador web (HTTP, capa 7) puede utilizar una conexión Ethernet o PPP

(capa 2) para acceder a la Internet, sin que sea necesario cualquier tratamiento

para los protocolos de este nivel más bajo. De la misma forma, un router sólo necesita

de las informaciones del nivel de red para erutar paquetes, sin que importe si los datos

en tránsito pertenecen a una imagen para un navegador web, un archivo transferido

vía FTP o un mensaje de correo electrónico.

Ejemplos de protocolos de red

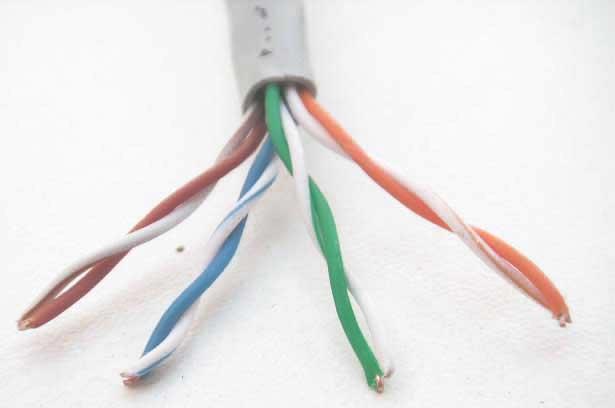

- Cable coaxial o UTP categoría 5, categoría 5e, categoría 6, categoría 6a Cable de fibra óptica,

- Cable de par trenzado, Microondas, Radio, RS-232.

- Capa 2: Nivel de enlace de datos

- ARP, RARP, Ethernet, Fast Ethernet, Gigabit Ethernet, Token Ring, FDDI, ATM, HDLC.,cdp

- IP (IPv4, IPv6), X.25, ICMP, IGMP, NetBEUI, IPX, Appletalk.

- Capa 4: Nivel de transporte

- Capa 6: Nivel de presentación

- Capa 7: Nivel de aplicación

- SNMP, SMTP, NNTP, FTP, SSH, HTTP, CIFS (también llamado SMB), NFS, Telnet, IRC, POP3,

IMAP, LDAP, Internet Mail 2000, y en cierto sentido, WAIS y el desaparecido GOPHER.