Como en todo proceso de

comunicación se requiere de un

emisor, un

mensaje, un

medio y un

receptor. La finalidad principal para la creación de una red de computadoras es compartir los recursos y la información en la distancia, asegurar la

confiabilidad y la disponibilidad de la información, aumentar la

velocidad de transmisión de los datos y reducir el costo general de estas acciones.

2 Un ejemplo es

Internet, la cual es una gran red de millones de computadoras ubicadas en distintos puntos del planeta interconectadas básicamente para compartir información y recursos.

La estructura y el modo de funcionamiento de las redes informáticas actuales están definidos en varios

estándares, siendo el más importante y extendido de todos ellos el modelo

TCP/IP basado en el modelo de referencia

OSI. Este último, estructura cada red en siete capas con funciones concretas pero relacionadas entre sí; en TCP/IP se reducen a cuatro capas. Existen multitud de protocolos repartidos por cada capa, los cuales también están regidos por sus respectivos estándares.

Historia

Descripción básica

La comunicación por medio de una red se lleva a cabo en dos diferentes categorías: la capa física y la capa lógica.

La capa física incluye todos los elementos de los que hace uso un equipo para comunicarse con otros equipos dentro de la red, como, por ejemplo, las tarjetas de red, los cables, las antenas, etc.

La comunicación a través de la capa física se rige por normas muy rudimentarias que por sí mismas resultan de escasa utilidad. Sin embargo, haciendo uso de dichas normas es posible construir los denominados protocolos, que son normas de comunicación más complejas (mejor conocidas como de alto nivel), capaces de proporcionar servicios que resultan útiles.

Los protocolos son un concepto muy similar al de los idiomas de las personas. Si dos personas hablan el mismo idioma, es posible comunicarse y transmitir ideas.

La razón más importante (quizá la única) sobre por qué existe diferenciación entre la capa física y la lógica es sencilla: cuando existe una división entre ambas, es posible utilizar un número casi infinito de protocolos distintos, lo que facilita la actualización y migración entre distintas tecnologías.

Componentes básicos de las redes

Para poder formar una red se requieren elementos:

hardware,

software y

protocolos. Los elementos físicos se clasifican en dos grandes grupos: dispositivos de usuario final (

hosts) y dispositivos de red. Los dispositivos de usuario final incluyen los computadores, impresoras, escáneres, y demás elementos que brindan servicios directamente al usuario y los segundos son todos aquellos que conectan entre sí a los dispositivos de usuario final, posibilitando su intercomunicación.

El fin de una red es la de interconectar los componentes hardware de una red , y por tanto, principalmente, las

computadoras individuales, también denominados

hosts, a los equipos que ponen los servicios en la red, los

servidores, utilizando el cableado o tecnología inalámbrica soportada por la electrónica de red y unidos por cableado o radiofrecuencia. En todos los casos la tarjeta de red se puede considerar el elemento primordial, sea ésta parte de un ordenador, de un conmutador, de una impresora, etc. y sea de la tecnología que sea (ethernet, Wi-Fi, Bluetooth, etc.)

Software

Sistema operativo de red: permite la interconexión de ordenadores para poder acceder a los servicios y recursos. Al igual que un equipo no puede trabajar sin un sistema operativo, una red de equipos no puede funcionar sin un sistema operativo de red. En muchos casos el sistema operativo de red es parte del

sistema operativo de los servidores y de los clientes, por ejemplo en

Linuxy

Microsoft Windows.

Software de aplicación: en última instancia, todos los elementos se utilizan para que el usuario de cada estación, pueda utilizar sus programas y archivos específicos. Este software puede ser tan amplio como se necesite ya que puede incluir procesadores de texto, paquetes integrados, sistemas administrativos de contabilidad y áreas afines, sistemas especializados, correos electrónico, etc. El software adecuado en el sistema operativo de red elegido y con los protocolos necesarios permiten crear servidores para aquellos servicios que se necesiten.

Hardware

Tarjeta de red

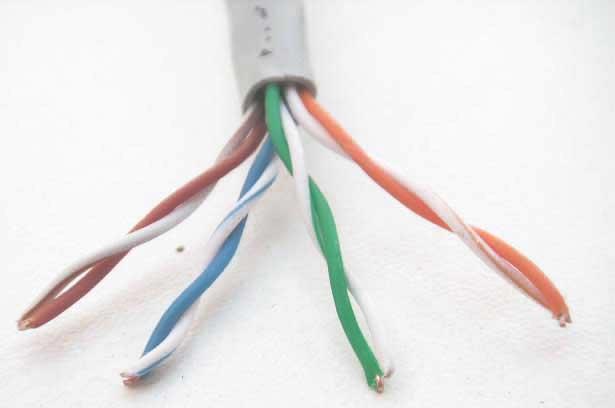

Para lograr el enlace entre las computadoras y los medios de transmisión (cables de red o medios físicos para redes alámbricas e infrarrojos o radiofrecuencias para redes inalámbricas), es necesaria la intervención de una

tarjeta de red, o NIC (

Network Card Interface), con la cual se puedan enviar y recibir paquetes de datos desde y hacia otras computadoras, empleando un protocolo para su comunicación y convirtiendo a esos datos a un formato que pueda ser transmitido por el medio (

bits, ceros y unos). Cabe señalar que a cada tarjeta de red le es asignado un identificador único por su fabricante, conocido como

dirección MAC (

Media Access Control), que consta de 48

bits (6

bytes). Dicho identificador permite direccionar el tráfico de datos de la red del emisor al receptor adecuado.

El trabajo del adaptador de red es el de convertir las señales eléctricas que viajan por el cable (ej: red

Ethernet) o las ondas de radio (ej: red

Wi-Fi) en una señal que pueda interpretar el ordenador.

Estos adaptadores son unas tarjetas

PCI que se conectan en las ranuras de expansión del ordenador. En el caso de ordenadores portátiles, estas tarjetas vienen en formato

PCMCIA o similares. En los ordenadores del siglo XXI, tanto de sobremesa como portátiles, estas tarjetas ya vienen integradas en la

placa base.

Adaptador de red es el nombre genérico que reciben los dispositivos encargados de realizar dicha conversión. Esto significa que estos adaptadores pueden ser tanto Ethernet, como

wireless, así como de otros tipos como fibra óptica, coaxial, etc. También las velocidades disponibles varían según el tipo de adaptador; éstas pueden ser, en Ethernet, de 10, 100, 1000

Mbps o 10000, y en los inalámbricos, principalmente, de 11, 54, 300 Mbps.

Dispositivos de usuario final

- Computadoras personales: son los puestos de trabajo habituales de las redes. Dentro de la categoría de computadoras, y más concretamente computadoras personales, se engloban todos los que se utilizan para distintas funciones, según el trabajo que realizan. Se incluyen desde las potentes estaciones de trabajo para la edición de vídeo, por ejemplo, hasta los ligerosequipos portátiles, conocidos como netbooks, cuya función principal es la de navegar por Internet. Las tabletas se popularizaron al final de la primera década del siglo XXI, especialmente por el éxito del iPad de Apple.

- Terminal: muchas redes utilizan este tipo de equipo en lugar de puestos de trabajo para la entrada de datos. En estos sólo se exhiben datos o se introducen. Este tipo de terminales, trabajan unido a un servidor, que es quien realmente procesa los datos y envía pantallas de datos a los terminales.

- Electrónica del hogar: las tarjetas de red empezaron a integrarse, de forma habitual, desde la primera década del siglo XXI, en muchos elementos habituales de los hogares: televisores, equipos multimedia, proyectores, videoconsolas, teléfonos celulares, libros electrónicos, etc. e incluso en electrodomésticos, como frigoríficos, convirtiéndolos en partes de las redes junto a los tradiciones ordenadores.

- Impresoras: muchos de estos dispositivos son capaces de actuar como parte de una red de ordenadores sin ningún otro elemento, tal como un print server, actuando como intermediario entre la impresora y el dispositivo que está solicitando un trabajo de impresión de ser terminado. Los medios de conectividad de estos dispositivos pueden ser alambricos o inalámbricos, dentro de este último puede ser mediante: ethernet, Wi-Fi, infrarrojo o bluetooth. En algunos casos se integran dentro de la impresora y en otros por medio de convertidores externos.

- Otros elementos: escáneres, lectores de CD-ROM,